В предыдущей статье Антивирус мы остановились на необходимости установки антивируса и файервола , но чего то не хватает ( должна быть святая троица) и она есть эта третья составляющая защиты компьютера: Система Обнаружения Сканирования Портов, она же APS-AntiPort Scaner, сканер открытых портов.

Создал программу Олег Зайцев ( он же создал AVZ) достаточно давно , последняя версия 2004 года, но менять там особо нечего, порты остались те же.

Работает она по принципу “осведомлен -значит вооружен” и следующим образом: при обнаружении атаки хакеров на компьютер через открытые порты, программа подает звуковой сигнал и (или) появляется окошко с соответствующим сообщением.

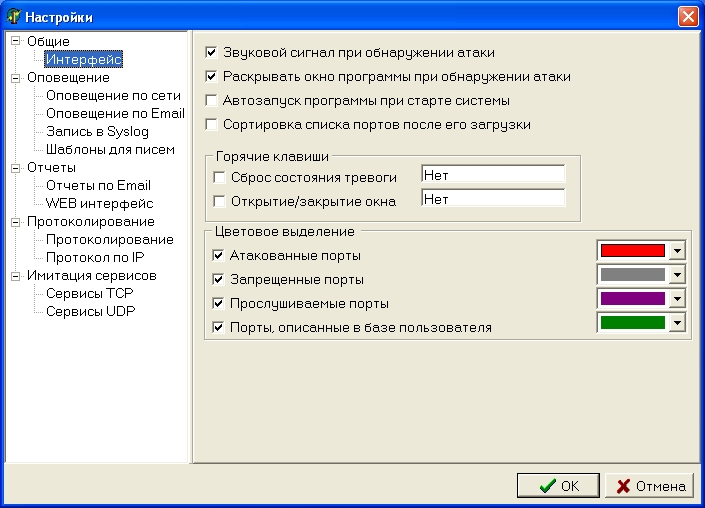

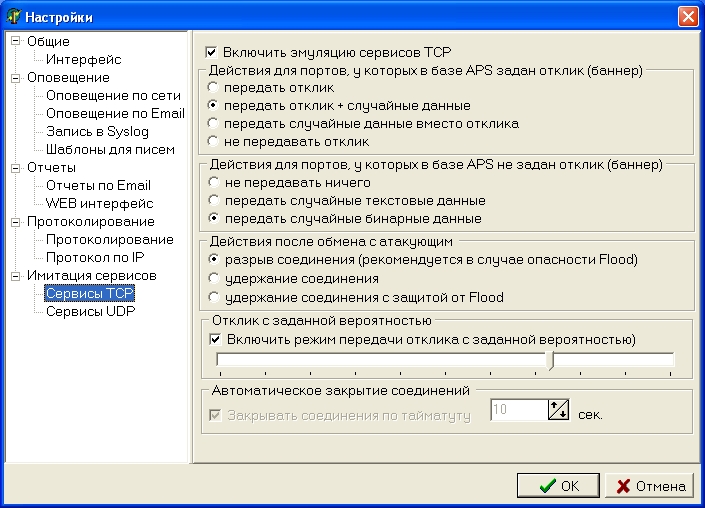

Так выглядит панель настроек сканера открытых портов

Опции устанавливаются в Общих настройках.

Открываем – Общие- Интерфейс – проверяем есть ли галочки в окошечке “Звуковой сигнал”, если нет, ставим ; аналогично с окошечком “ Раскрывать окно при обнаружении атаки”. Я еще ставлю цветовое выделение портов для ясности. Остальные опции на ваше усмотрение ,но лучше оставить как есть, по умолчанию, кроме последнего пункта –Имитация сервисов.

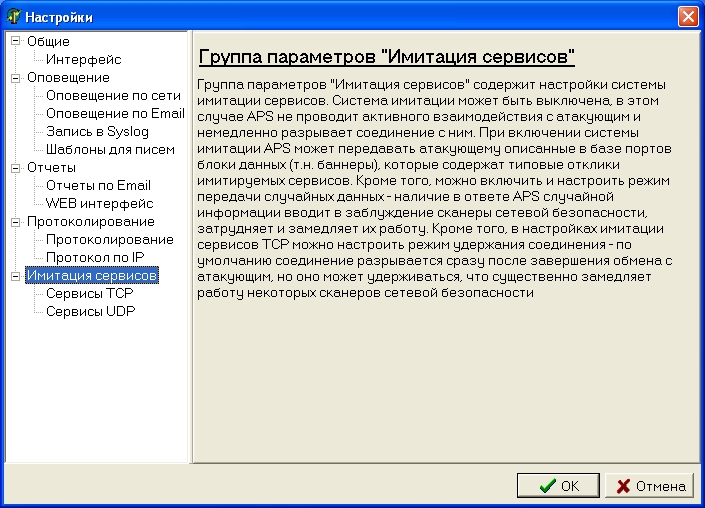

Итак открываем: -Имитация сервисов- Сервисы ТСР, ставим галочку в пункте -Включить эмуляцию сервисов ТСР, далее отмечаем в окошечке пункт- передать отклик + случайные данные.

Смотрим пункт –Действия для портов у которых не задан отклик, выбираем пункт –передать случайные бинарные данные.

Следующая позиция –Действия после обмена с атакующим, ставим на всякий случай –разрыв соединения.

Последняя позиция -Отклик с заданной вероятностью , ставим галочку и устанавливаем бегунок на 8-й штрих (начиная с 0,1,2….) .Это позволят нам сбивать сканер атакующих и затруднить его работу.

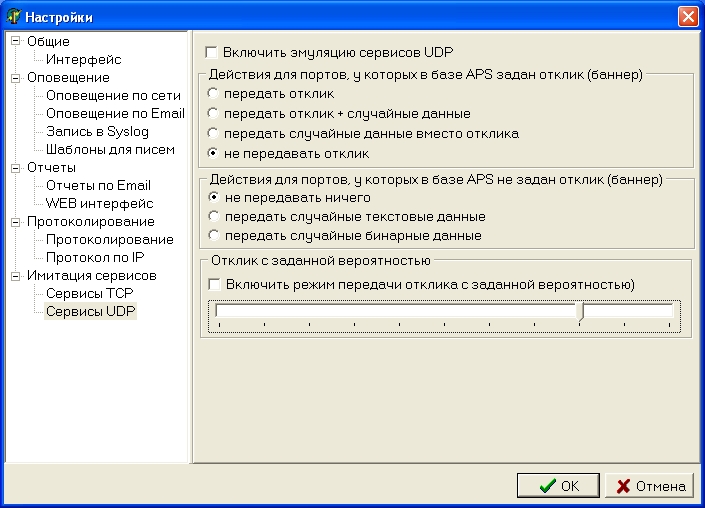

Открываем -Сервисы UDP, должно быть по умолчанию -выключить эмуляцию сервисов, оставляем по умолчанию- выключить эмуляцию сервисов. Это связано с неоднозначностью последствий обмена пакетами с IP адресами, которые могут быть подменены на ложные при атаках., поэтому лучше отключить.

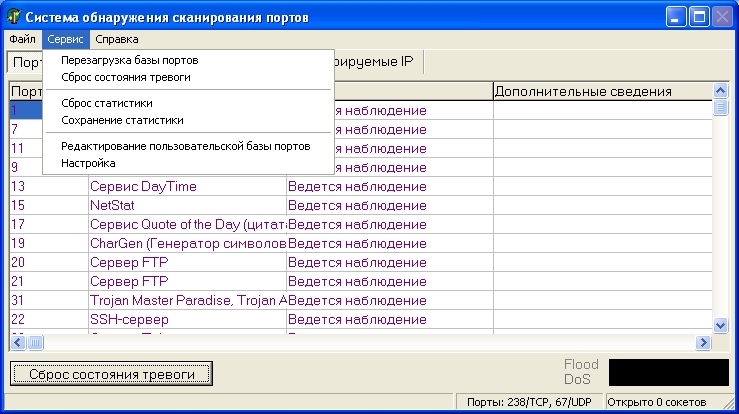

Рассмотрим первый вариант работы программы совместно с файерволом: в настройках файервола разрешаем АРS соединение (т.е. работу в сети) .

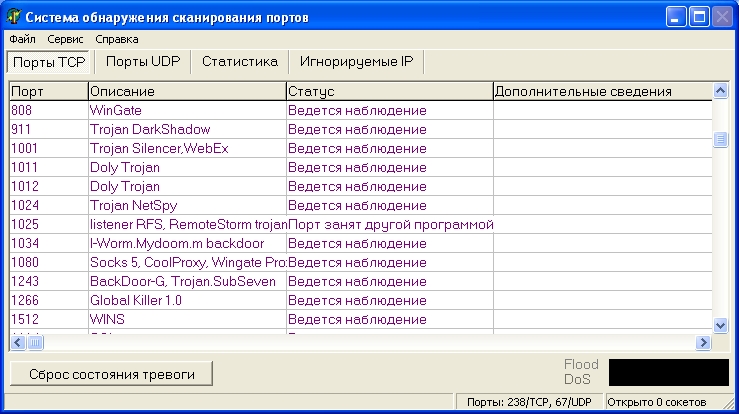

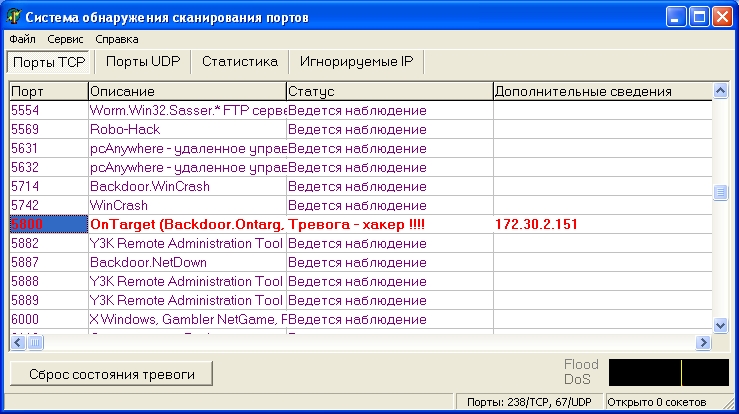

Возвращаемся в первое окно и видим графы -порт—описание- статус, не пугаемся увиденных Червей и Троянов в графе описание –это скажем так штатные программы использующие соответствующие порты.

Внимательно просматриваем графу Статус- возможные варианты записи: ведется наблюдение, порт занят другой программой, тревога хакер.

Ведется наблюдение -означает, что наша программа нашла порт и держит его под контролем.

Порт занят другой программой – означает, порт занят вирусной программкой а не той что следует по протоколу не штатной, повод просканировать систему Антивирусом., возможно найдено ПО не фирменное и если это не червь и файервол не выдает сообщений о попытке соединения ,то можно сильно и не переживать по этому поводу.

Тревога хакер- попытка взлома компьютера, можно с помощью файервола заблокировать все до принятия решения или заблокировать данный порт, если есть такая опция , в 7- ке можно внести IP , появившийся в графе Дополнительные сведения, через штатный брандмауер в “ черный список”. Отключиться от сети на некоторое время, отдохнуть, произвести сброс тревоги и вновь подключиться, при наведении мышки на значок программки должна появиться надпись ” Все в порядке”-работаем дальше.

Второй вариант работы APS c файерволом: Запрещаем соединение APS c сетью или не вносим в список разрешенных где как получится, в этом случае сканер портов aps сработает в случае пробоя защиты файервола. Действия –отключиться от сети , проверить настройки файервола или заменить его на более надежный. Скачать APS можно на официальном сайте Олега: http://z-oleg.com/secur/aps/download.php 3>2

That’s not just the best ansewr. It’s the bestest answer!